| 제목 | [기술분석] 심전도신호를 이용한 생체암호시스템 기술 동향 |

|---|

| 분류 | 성장동력산업 | 판매자 | 최민기 | 조회수 | 43 | |

|---|---|---|---|---|---|---|

| 용량 | 2.85MB | 필요한 K-데이터 | 5도토리 |

| 파일 이름 | 용량 | 잔여일 | 잔여횟수 | 상태 | 다운로드 |

|---|---|---|---|---|---|

| 2.85MB | - | - | - | 다운로드 |

| 데이터날짜 : | 2023-10-11 |

|---|---|

| 출처 : | 국책연구원 |

| 페이지 수 : | 10 |

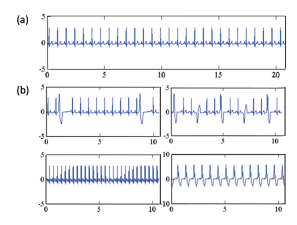

심장 부정맥 치료를 위한 심전도(ECG) 모니터, 인 공심장박동기, 뇌전증 치료를 위한 신경자극장치 등 다양한 형태의 체내 이식형 기기, 신체 패치형 및 손목 착용형 ECG 웨어러블 기기 등 ICT 기술이 융 합된 다양한 의료기기가 빠르게 상용화되고 있다 (그림 1 참고). 특히 2022년부터 웨어러블 기기를 활 용한 장기 연속 ECG 검사에도 기존 24시간 홀터 검 사와 동일한 보험 수가가 적용되면서, 환자의 생체 신호를 원격 모니터링하여 질병을 진단, 치료 및 관 리하는 m-헬스케어 서비스가 현실화되고 있다. 이 러한 가운데 인체에 적용하는 ICT 융합 의료기기를 대상으로 한 규제 당국(FDA 등)의 사이버보안 인허 가 요구 기준이 매우 강화되고 있다[1]. 문제는 보안이다. 예를 들어, 원격지에 있는 웨어러블 ECG 기기로부터 수신한 환자 데이터가 바로 그 환자 본인 신체에서 측정한 것인지 검증(즉, 생체 신호의 출처 인증)이 가능할까? 결론적으로 어렵다. 근본적으로 환자에 부착된 웨어러블 기기를 완전히 신뢰한다는 가정하에서만 가능한데, 이러한 기기는 착탈뿐만 아니라 해킹도 가능하므로 그러한 가정은 불가능하다. 조작된 가짜 데이터가 수집될 수 있다. 조작된 데이터를 기초로 질병이 진단되고 치료된 다면 의료서비스의 신뢰가 훼손될 수 있고, 잘못된 결과에 대한 책임 문제도 야기될 수 있는 것이다. 반 면에, 마이크로컨트롤러 수준의 생체인식 의료기기 내에 암호(기밀성), 위변조 방지(무결성), 인증(개인식 별), 접근제어(비인가 차단) 등 전통적인 보안 기법을 내장하는 것은 기술적 장벽이 크다. 계산 복잡도에 기반한 전통적인 암호시스템의 보 안 강도는 암호키(또는 인증 용 패스워드)의 길이와 주 기적인 키 업데이트 방식에 의존한다. 문제는 길이 가 긴 암호키는 기억하는 데 한계가 있고, 짧은 길 이의 키를 사용할 경우 키 해킹 공격에 취약해진다 는 점이다. 게다가 여러 환자가 하나의 기기를 공유 해서 사용하는 경우, 환자 개개인 생체 데이터의 통 신 프라이버시를 보호하는 개인 암호키를 누가 어 떻게 생성하여 배포하고, 관리할 것인가? 여러 명이 하나의 암호키를 공유해서 사용해야 하는가? 즉, 키 관리 문제가 발생한다. 이 역시 키 유출에 따른 보안 침해 문제에 자유롭지 못하다. 상기와 같은 전통적인 암호시스템의 키 관리 한 계를 극복하는 방안으로 생체암호시스템에 대한 연 구가 수행되었다. 생체암호시스템은 (1) 키가 필요 할 때 즉석에서 환자 개인의 생체신호로부터 암호 키를 생성하여 암복호를 수행하고, (2) 생체신호의 개인식별 특징을 이용하여 본인 인증 서비스를 제 공한다[2]. 인체를 암호키 생성과 인증 수단으로 활 용하는 방식이다. 따라서 전통적인 암호시스템에 비해 별도의 키 저장/관리 장치가 필요 없고 상대적 으로 위변조, 도용 위험이 낮아 차세대 보안 기술로 주목받고 있다. 생체암호시스템에 입력되는 생체신 호는 인체의 조직 및 기관이 생물학적으로 활동하 는 과정에서 발생하는 생리적 전기신호이다. 그 사 례로 심장에서 발생하는 심전도(ECG), 뇌의 뇌전도 (EEG), 근육의 근전도(EMG), 안구의 안전위도(EOG) 등이 있다.

※ 본 서비스에서 제공되는 각 저작물의 저작권은 자료제공사에 있으며 각 저작물의 견해와 DATA 365와는 견해가 다를 수 있습니다.