| 제목 | [산업분석] Masscan 랜섬웨어 분석 |

|---|

| 분류 | 성장동력산업 | 판매자 | 나혜선 | 조회수 | 226 | |

|---|---|---|---|---|---|---|

| 용량 | 41.16MB | 필요한 K-데이터 | 9도토리 |

| 파일 이름 | 용량 | 잔여일 | 잔여횟수 | 상태 | 다운로드 |

|---|---|---|---|---|---|

| 41.16MB | - | - | - | 다운로드 |

| 데이터날짜 : | 2023-01-18 |

|---|---|

| 출처 : | 국책연구원 |

| 페이지 수 : | 85 |

차례

1. 개요

2. Masscan 랜섬웨어 사고 사례 분석

3. 공격에 사용된 도구 및 기능 분석

4. Masscan 랜섬웨어 분석

5. 결론

- 개요 -

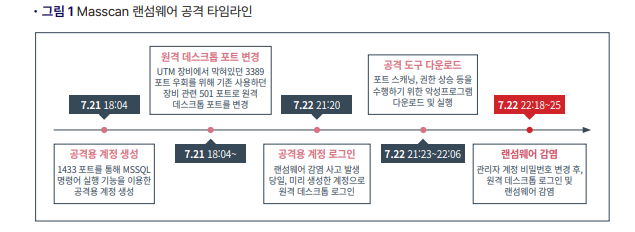

2022년 하반기에 국내 다수 기업을 대상으로 랜섬웨어 피해가 보고 되었다. 이번 랜섬웨어 피해의

특징은 공격자가 보안에 취약한 데이터베이스(DB) 서버를 대상으로 침투하여 랜섬웨어를 유포하였다는

것과 파일을 암호화하고 파일 확장자에 “.masscan” 문자열을 추가한 것이다. 본 보고서에서는 랜섬웨어

피해 사례 중 하나를 보다 심도 있게 분석하였다. 피해 시스템을 살펴보면, 인터넷에 MS-SQL 서비스

포트(1433/tcp)가 오픈되어 있었고, DB 계정의 비밀번호가 단순하게 설정되어 있어 공격자의 무차별

대입 공격에 취약하였다. 공격자는 DB 서비스에 로그인 후 명령 실행 기능(‘xp_cmdshell’1

)을 이용하여윈도우 관리자 계정을 생성하고, 원격 데스크톱 포트를 변경하여 접속하였다. 이후 기본 시스템 관리자

계정의 비밀번호를 변경하고, 추가 공격 도구와 함께 랜섬웨어를 실행하는 등의 악성 행위를 수행하였다.

그 가운데 공격자는 추가 공격 대상을 물색하기 위해 인근 서버 및 내부 IP 대역을 대상으로 측면 이동을

시도하였다.

한국인터넷진흥원에 따르면 Masscan 랜섬웨어 피해 사례는 2022년 7월 10건, 8월 18건, 9월 9건으로

2022년 1월부터 9월까지 데이터베이스 서버 대상 랜섬웨어 신고 건수 총 58건 중 약 64퍼센트를

차지한다2. 신고되지 않은 랜섬웨어 감염 사례까지 고려한다면, Masscan 랜섬웨어 감염으로 인한 피해는

상당할 것으로 보인다.

Masscan 랜섬웨어는 암호화 관련 정보를 랜섬웨어 파일 내부에 보관하는 기존 랜섬웨어와 달리 별도

config 파일에 저장해 사용한다는 특징을 가진다. 공격자는 이처럼 별도 파일에 확장자 정보(masscan),

암호화 관련 키 정보, 랜섬노트 데이터 등을 저장해 별도로 관리하여 랜섬웨어 업데이트 및 피해 시스템

관리를 수행한다. 랜섬웨어 샘플 분석 중 확보한 복호화 도구 역시 복호화를 위한 키 정보를 별도 파일로

보관한다. 현재까지는 키 정보 없이 복호화 도구만으로 암호화된 파일 복구는 불가능하다.

또한, 분석 중 미국, 베트남, 체코에서 Masscan 랜섬웨어 감염 정황이 추가로 확인되었다. 이처럼 신규

랜섬웨어의 유포가 전 세계적으로 확대됨에 따라 본 보고서에서는 Masscan 랜섬웨어의 전체 공격 라이프

사이클을 오퍼레이션 “MaRS”(마스)로 명명하고 침해사고 사례에 대해 추적을 진행했다.

본 보고서의 내용이 공격자의 최초 침입부터 최종적으로 감염되는 Masscan 랜섬웨어까지의 전체 공격

흐름을 이해하고, 침해 여부 확인 및 피해 규모 파악과 함께 더 나아가 사전 대응을 위한 자료로 활용되길

기대한다.

※ 본 서비스에서 제공되는 각 저작물의 저작권은 자료제공사에 있으며 각 저작물의 견해와 DATA 365와는 견해가 다를 수 있습니다.